Les ordinateurs quantiques pourraient menacer la sécurité informatique

Selon un rapport de l'Académie nationale des sciences, de l'ingénierie et de la médecine des États-Unis, il est urgent de faire évoluer les systèmes de sécurité par chiffrement pour se préparer à l'avènement d'ordinateurs quantiques capables de casser en très peu de temps les technologies de cryptage existantes.

Le chiffrement est aujourd’hui le pilier de tous les systèmes de défense cyber. Qu’il s’agisse de protéger les données personnelles et les communications des particuliers ou de sécuriser des réseaux ultra sensibles, le principe repose sur l’idée qu’il faudrait au supercalculateur le plus puissant un temps incommensurable pour casser les algorithmes de cryptage.

Toutefois, cette construction sécuritaire pourrait s’effondrer avec l’arrivée d’ordinateurs quantiques qui promettent un bond exponentiel dans la puissance de traitement et pourraient casser le meilleur chiffrement existant. Nous sommes encore très loin d’une telle réalité, mais un groupe d’experts de l'Académie nationale des sciences, de l'ingénierie et de la médecine des États-Unis a décidé de tirer la sonnette d’alarme.

Des standards de chiffrement « post quantique »

Dans leur rapport intitulé Quantum Computing Progress and Prospects (2018), ils estiment qu’il est urgent de commencer à créer des systèmes de chiffrement susceptibles de résister à la puissance d’un ordinateur quantique. Selon eux, l’adoption d’une telle cryptographie pourrait prendre une vingtaine d’années. Or, il n’est pas impossible que des ordinateurs quantiques apparaissent avant cela. Et l’on imagine, dès lors, le danger potentiel que cela pourrait représenter si ces machines étaient utilisées par des États ou des individus pour mener un cyber guerre ou lancer des attaques malveillantes.

Le document des experts souligne le fait que nombre d’institutions publiques et privées ont besoin de sauvegarder des données sensibles pendant des décennies et qu’il est, par conséquent, impératif d’anticiper les menaces futures qui pourraient compromettre les systèmes de chiffrement actuels. La solution passe par la définition de nouveaux standards « post quantique » sur lesquels planche notamment le National Institute of Standards and Technology (agence du département du Commerce des États-Unis). Une première série de propositions ont été soumises au NIST le mois dernier, parmi lesquelles figurent notamment celles de l’Inria (BIG QUAKE), des universités de Bordeaux, Limoges et Toulouse (RQC et HQC), Sorbonne Université, CNRS, Inria (Dual Mode MS).

Source web par: futura sciences

Les articles en relation

Intelligence des pigeons : ils savent faire plusieurs choses à la fois !

Intelligence des pigeons : ils savent faire plusieurs choses à la fois ! Des pigeons multitâches ? Cela peut sembler difficile à croire. Pourtant, des chercheurs allemands affirment que ces oiseaux qui enco

Savoir plus...

Les taux de gaz à effet de serre dans l'atmosphère atteignent un nouveau record

Les taux de gaz à effet de serre dans l'atmosphère atteignent un nouveau record Avec plus de 405 ppm en 2017, le niveau de CO2 mondial atteint un record jamais atteint depuis des millions d'années. L'

Savoir plus...

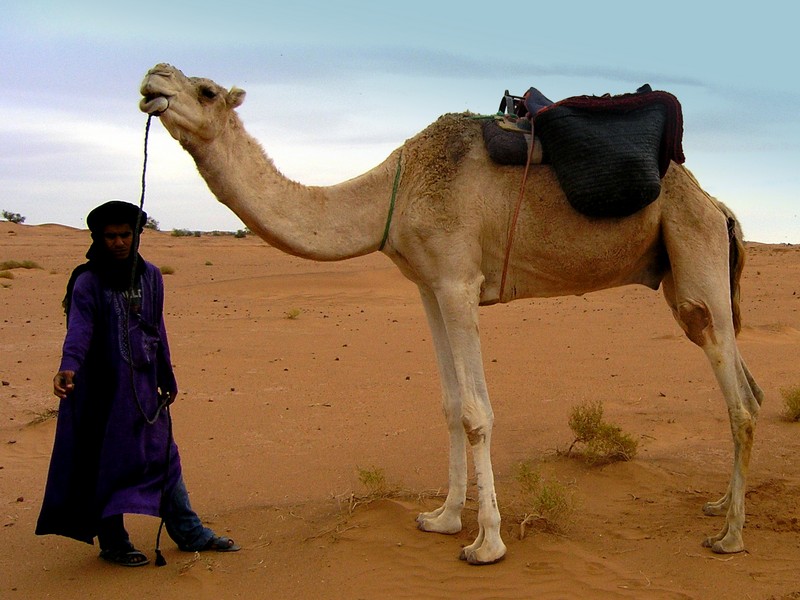

Les mystères du Sahara

Les mystères du Sahara La culture hassanie du Maroc s’étend de la basse vallée du Drâa jusqu’aux frontières Mauritaniennes. La culture hassanie du Maroc s’étend de

Savoir plus...

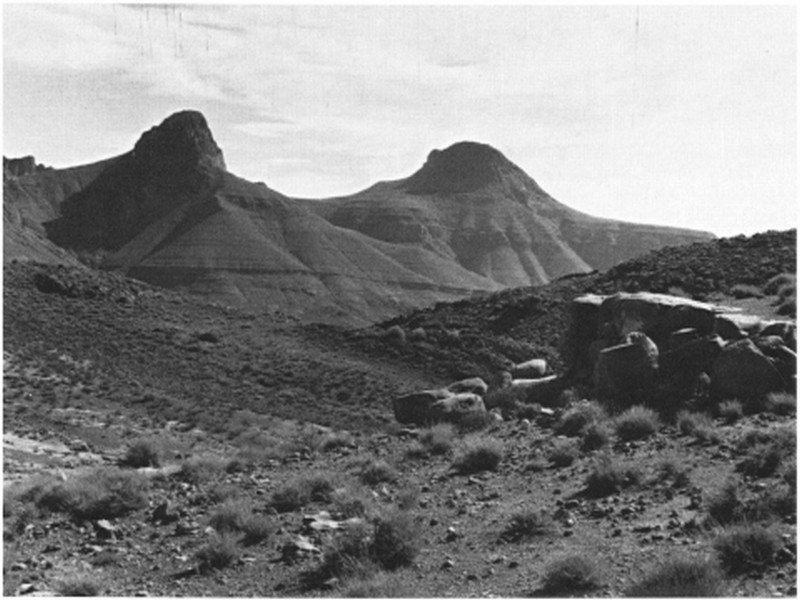

Les fossiles du Crétacé : un riche patrimoine à découvrir et à protéger

Les fossiles du Crétacé : un riche patrimoine à découvrir et à protéger Au Maroc, les fossiles du Crétacé sont présents le long d'une falaise s'étendant su

Savoir plus...

Honor View 20, un smartphone avec un trou dans l'écran

Honor View 20, un smartphone avec un trou dans l'écran Trois innovations dans le nouveau smartphone haut de gamme Honor : un capteur caché directement dans l’écran, un capteur de 48 millions de pixels e

Savoir plus...

Le festival des fiançailles d’Imilchil: Mariage et folklore

Le festival des fiançailles d’Imilchil: Mariage et folklore Dans le Haut-Atlas Oriental, le village d’Imilchil organise chaque année au mois de Septembre un festival où des centaines de jeunes filles

Savoir plus...

L'art préhistorique en 5 images exceptionnelles

Au cours du Paléolithique supérieur (période qui débute vers 30.000 av. J.-C.), les Hommes éprouvent le besoin de représenter leur quotidien et d'exprimer leurs émotions. Prése

Savoir plus...

Environnement – Pays à risque climatique dans le monde : Le Maroc 124ème

Environnement – Pays à risque climatique dans le monde : Le Maroc 124ème Selon un rapport sur l’indice mondial des risques climatiques, qui a été dévoilé lors de la COP24 qui se t

Savoir plus...

Liste et photos des oiseaux du Maroc

« Le Maroc est certainement l’un des pays les plus riche en oiseaux du domaine paléarctique occidental (Europe, Afrique du Nord et Moyen-Orient) » Jaques Franchimont (GOMAC) 480 espèces ré

Savoir plus...

Razer Phone 2 : un smartphone de gamers, vraiment ?

Razer Phone 2 : un smartphone de gamers, vraiment ? Le constructeur d'ordinateurs pour joueurs, Razer, lance une nouvelle version de son smartphone ultrapuissant. Dédié fondamentalement aux gamers, il est vendu au t

Savoir plus...

Sahel: trop de préjugés à l’encontre des éleveurs nomades

Sahel: trop de préjugés à l’encontre des éleveurs nomades C’est une première en Afrique. Une étude sur la perception de l’élevage nomade dans les médias a &eac

Savoir plus...

Le climat : ( anti atlas ) pour J. Riser

Le climat : ( anti atlas ) pour J. Riser Un balcon semi-aride au-dessus du Sahara Le vent emporte les feuilles sèches des noyers La paille blonde laissée sur l’aire à battre Et le linge oubli&eacut

Savoir plus...Les tags en relation

En savoir plus sur " Vulgarisation à NTIC "

Consulter les vidéos de " Vulgarisation à NTIC " Consulter les photos de " Vulgarisation à NTIC " Consulter les publications de " Vulgarisation à NTIC " Consulter les éditions de " Vulgarisation à NTIC " Consulter les communications de " Vulgarisation à NTIC "Recherche du site

Recherche avancée / SpécifiqueNTIC - Nouvelles technologies Informatiques et Communications NTIC

Qu’est ce que NTIC ? Vulgarisation à NTIC

Géoparc et Recherche Scientifique

Le coins de l’étudiant

Blog Géoparc Jbel Bani

Dictionnaire scientifique

Plus de 123.000 mots scientifiques

Les publications

Géo parc Jbel Bani

Circuits & excursions touristiques

cartothéques

Photothéques

Publications & éditions